CAA DNS Datensatz

Der CAA-Datensatz ist ein DNS-Eintragstyp, der Domänennamenbesitzern zusätzliche Kontrolle über SSL-Zertifikate gibt, die für ihre Domänen ausgestellt werden können. Sie definieren, welche Zertifizierungsstelle ggf. für welche Art von Zertifikaten Ihre Domain ausstellen darf. Der CAA-Datensatztyp wurde 2013 definiert. Obwohl der CAA-Datensatz häufig verwendet wurde, ist dessen Verwendung erst jetzt erforderlich . Ab September 2017 müssen Zertifizierungsstellen den CAA-Datensatz als Teil des Ausstellungsprozesses überprüfen. Der Domaininhaber muss keinen CAA-Datensatz führen.

Was ist ein CAA-Datensatz?

CAA-Datensätze, eine Abkürzung für Certificate Authority Authorization, dient zur Angabe von Zertifizierungsstellen, die SSL-Zertifikate für eine bestimmte Website ausgeben dürfen. Nicht explizit zugelassene Zertifizierungsstellen geben kein Zertifikat aus, während die zulässige Zertifizierungsstelle im CAA-Datensatz angegeben sind. Wenn ein Zertifikat nur einer Zertifizierungsstelle zugeordnet ist, kann ein Domänenbesitzer steuern, welche Zertifikate ausgestellt werden können, um Missbrauch zu verhindern.

Wenn Sie z.B. den folgenden Datensatz für xolphin.com verwenden, beschränken wir zugelassene Zertifizierungsstellen nur auf Comodo:

IN CAA 0 issue "comodoca.com"

oder

IN CAA 0 issue "comodo.com"

Beides ist erlaubt.

Domänenbesitzer können dem DNS mehrere CAA-Datensätze hinzufügen, um es mehreren Zertifizierungsstellen zu ermöglichen, Zertifikate für den jeweiligen Domänennamen auszustellen.

Was sind die Vorteile von CAA?

CAA DNS Einträge ermöglichen die Kontrolle der Zertifizierungsstellen, die Zertifikate für eine bestimmte Domäne ausstellen dürfen, ohne dass die Zertifizierungsstelle eine Zusammenarbeit erfordert. Darüber hinaus ermöglicht die globale Verwendung von CAA den Zertifizierungsstellen die Kontaktaufnahme mit einem Domänenbesitzer in Bezug auf eine fehlgeschlagene Zertifikatsausstellungsanforderung. Aus diesem Grund erhalten Domänen- und Website-Inhaber Einblick in falsche oder betrügerische Zertifikatsanforderungen. Beachten Sie jedoch, dass die Verwendung von CAA-Datensätzen Sie nicht auf eine bestimmte Zertifizierungsstelle beschränkt. Wie bereits erwähnt, ermöglicht die Verwendung mehrerer CAA-Datensätze, dass mehrere Zertifizierungsstellen Zertifikate für Ihre Domänen ausstellen können.

Gibt es Nachteile bei der Verwendung von CAA?

- Die Prüfung auf CAA-Datensätze durch Zertifizierungsstellen ist bis September 2017 optional. Ab dem 8. September 2017 müssen Zertifizierungsstellen den CAA-Datensatz überprüfen.

- Da DNS selbst kein sehr sicheres System ist und potenziell umgangen werden kann, wird empfohlen, DNSSEC zu verwenden. DNSSEC ermöglicht eine zusätzliche Sicherheitsschicht, indem einem Domänennamen eine digitale Signatur hinzugefügt wird.

- Falls ein CAA-Datensatz verwendet wird, kann es zu einer Verzögerung kommen, da die Zertifizierungsstelle den CAA-Datensatz prüfen muss. Falls der CAA-Datensatz nicht übereinstimmt, kann die Zertifizierungsstelle die Ausstellungsanforderung ablehnen und Sie auffordern, die Datensätze zu ändern

So konfigurieren Sie CAA

CAA ist ein spezifischer DNS-Eintragstyp, der von Ihrem DNS-Manager unterstützt werden muss. In vielen Fällen ist dies der Registrator (die Partei, die Ihren Domain-Namen registriert hat) oder Ihr Hosting-Provider, der Ihre Website hostet. Ziemlich oft finden Sie ältere Versionen von DNS-Servern, die keine Unterstützung für CAA bieten, aber es gibt eine klare Tendenz bei Hostern für die Unterstützung von CAA und somit die Verwendung von CAA-Datensätzen.

Ein CAA-Datensatz hat folgende Struktur:

flag tag ca

- 'flag' kann nur 0 oder 128 enthalten, 0 definiert den Datensatz als obligatorisch, 128 macht ihn optional. Wir empfehlen es zur Zeit auf '0' zu setzen

- 'tag' legt den Typ des CAA-Datensatzes fest, er kann entweder issue, issuewild oder iodef enthalten. Dies definiert die folgenden Optionen;

- 'issue' erlaubt der Zertifizierungsstelle nur 'normale' Einzeldomänenzertifikate auszugeben.

- 'issuewild' gibt an, dass ein Wildcard-Zertifikat von der Zertifizierungsstelle ausgestellt werden kann.

- 'iodef' ermöglicht es Ihnen, eine E-Mail-Adresse für Berichte über fehlgeschlagene Zertifikatausstellungen festzulegen.

- 'ca' gibt an, welche Zertifizierungsstelle(n) berechtigt sind, Zertifikate auszustellen.

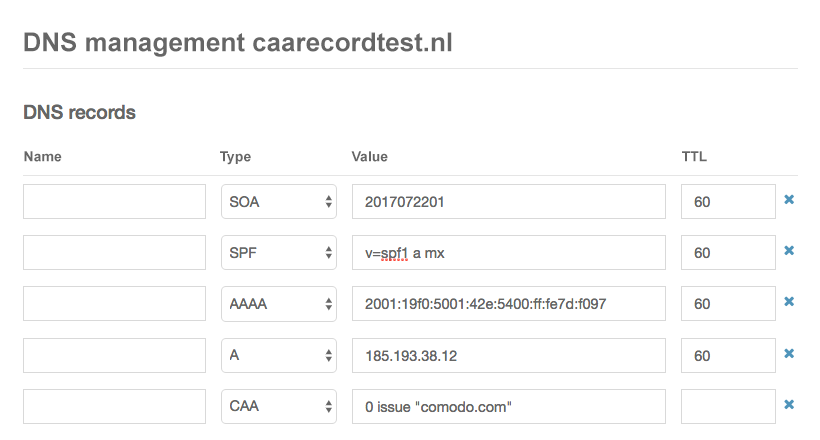

Da mehrere Werte möglich sind, werden häufig mehrere CAA-Datensätze benötigt. Um einen CAA-Datensatz zu generieren, können Sie das folgende Tool verwenden: https://sslmate.com/labs/caa/. Dieses Tool gibt dann einen DNS-Datensatz (CAA) zurück, den Sie in Ihre DNS-Zone kopieren können. Eine DNS-Zone mit der einfachsten Form von CAA sieht folgendermaßen aus:

Eine DNS-Zone mit einzelnem CAA-Record für DV-Zertifikate von Comodo, keine Benachrichtigungen. Es ist möglich, mehrere Zertifizierungsstellen zuzulassen, indem Sie wie folgt mehrere CAA-Datensätze hinzufügen:

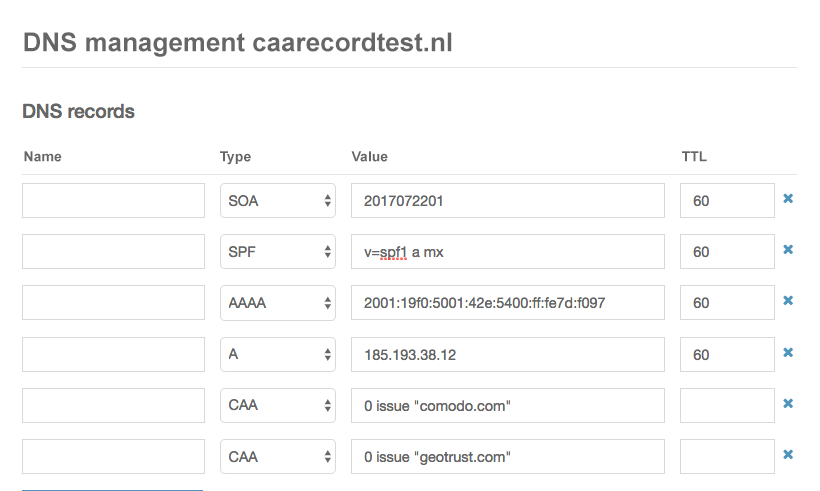

DNS-Zone mit zwei CAA-Datensätzen, um die Zertifikatsausstellung von DV-Zertifikaten sowohl von Comodo als auch von GeoTrust zu ermöglichen, keine Benachrichtigungen

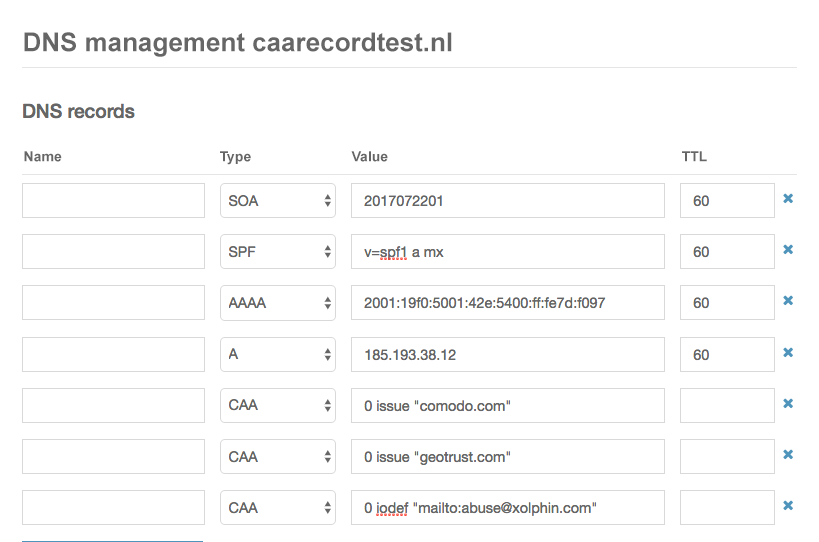

Um Benachrichtigungen über fehlgeschlagene Zertifikatausstellungsberichte zu erhalten, z.B. weil das Zertifikat von einer Zertifizierungsstelle ausgestellt werden sollte, die nicht im CAA-Datensatz enthalten ist, können Sie einen iodef-CAA-Datensatz hinzufügen:

DNS-Zone mit drei CAA-Datensätzen, um die Zertifikatsausstellung von DV-Zertifikaten von Comodo und GeoTrust zu ermöglichen und an abuse@xolphin.co zu berichten

Indem Sie 'issue' in der GeoTrust-Zeile durch "issuewild" ersetzen, aktivieren Sie GeoTrust, um Wildcard-Zrtifikate auszugeben, und Comodo nur DV-Zertifikate mit einer einzigen Domäne. Wenn beispielsweise Comodo versucht, ein Wildcard-Zertifikat auszustellen, erhalten Sie eine Benachrichtigung unter abuse@xolphin.com.

CAA kombiniert mit DNSSEC

DNS sollte als unsicheres System betrachtet werden, da es für nicht autorisierte Entitäten theoretisch möglich ist, DNS-Einträge anzupassen. DNSSEC ist eine zusätzliche Sicherheitsschicht, um dies zu verhindern, indem eine digitale Signatur mit einer bestimmten 'DNS-Zone' verknüpft wird. Daher kann die DNS-Gültigkeit strukturiert werden, um Missbrauch zu verhindern. Die Verwendung von CAA-Datensätzen erhöht die Bedeutung eines sicheren DNS. Wenn Hacker das DNS anpassen können, verliert CAA seinen Wert, da die CAA-Datensätze geändert werden können.

Brauchen Sie Hilfe?

![]() Rufen Sie uns an

+31 72 799 207 3

Rufen Sie uns an

+31 72 799 207 3

SSLCheck

SSLCheck überprüft, ob Ihr Zertifikat ordnungsgemäß auf Ihrem Server installiert ist und ob es potenzielle Probleme gibt.